Laporan Status Keamanan Aplikasi 2024 oleh Cloudflare, Inc. menyoroti jumlah ancaman yang berasal dari masalah rantai pasokan perangkat lunak, meningkatnya jumlah serangan penolakan layanan terdistribusi (DDoS) dan bot berbahaya, sering kali melampaui sumber daya yang dimiliki oleh tim keamanan aplikasi khusus.

Dunia digital era saat ini dijalankan dengan aplikasi web dan API. Namun, makin manusia mengandalkan aplikasi ini, makin besar pula permukaan serangan yang terjadi. Lebih parahnya lagi, pengembang meminta agar segera dihadirkan fitur-fitur baru—misalnya, kemampuan yang didukung oleh AI generatif. Jika dibiarkan tidak terlindungi, aplikasi yang dieksploitasi dapat mengakibatkan gangguan bisnis, kerugian finansial, dan kerusakan infrastruktur penting.

Baca Juga: Multipolar Technology Ungkap Solusi Penangkal Kejahatan Siber di Industri Ritel Tanah Air

"Aplikasi Web jarang dibuat dengan mempertimbangkan keamanan. Meski demikian, kita menggunakannya setiap hari untuk berbagai fungsi penting sehingga menjadi sasaran empuk bagi para peretas," ujar Matthew Prince, salah satu pendiri dan CEO Cloudflare, dikutip Rabu (10/7/2024).

Dia menjelaskan, "Jaringan Cloudflare setiap hari memblokir rata-rata 209 miliar ancaman siber terhadap pelanggan. Lapisan keamanan pada aplikasi di era saat ini telah menjadi salah satu bagian terpenting untuk menjamin keamanan internet."

Temuan utama dari Laporan Status Keamanan Aplikasi Cloudflare 2024 meliputi:

-

Jumlah dan volume serangan DDoS terus meningkat

DDoS masih menjadi vektor ancaman yang paling banyak dimanfaatkan untuk menargetkan aplikasi web dan API, yakni sebesar 37,1% dari seluruh lalu lintas aplikasi yang dimitigasi oleh Cloudflare. Industri yang sering kali menjadi target adalah dunia gaming dan perjudian, TI dan internet, mata uang kripto, perangkat lunak komputer, serta pemasaran dan periklanan.

-

Pertama yang membuat patch vs pertama yang mengeksploitasi

Perlombaan antara pelindung dan penyerang makin cepat: Cloudflare mengamati eksploitasi terhadap kerentanan zero-day baru yang lebih cepat daripada sebelumnya dengan eksploitasi yang terjadi hanya 22 menit setelah bukti konsep (PoC) dipublikasikan.

-

Bot jahat

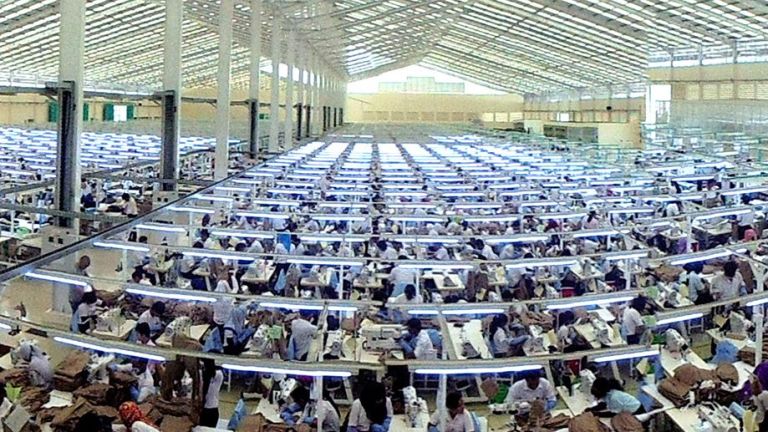

Apabila disepelekan, bot jahat dapat mengakibatkan gangguan besar. Sepertiga (31,2%) dari seluruh lalu lintas berasal dari bot, sebagian besar (93%) di antaranya belum terverifikasi dan berpotensi membahayakan. Industri yang paling sering menjadi sasaran adalah manufaktur dan barang konsumsi, mata uang kripto, keamanan dan investigasi, dan Pemerintah Federal AS.

-

Aturan firewall aplikasi web (WAF) tradisional yang menggunakan model keamanan negatif

Sebagian besar dari mereka beranggapan bahwa lalu lintas web tidak membahayakan sehingga paling sering dimanfaatkan untuk melindungi lalu lintas API. Organisasi yang menggunakan praktik terbaik keamanan API lebih diterima secara luas, yaitu model keamanan positif, tetapi jumlahnya masih terbilang sedikit—sebagian lagi memberikan definisi ketat tentang lalu lintas, sedangkan yang lainnya menolak.

-

Ketergantungan pada perangkat lunak pihak ketiga memunculkan risiko yang makin besar

Organisasi rata-rata menggunakan 47,1 potongan kode dari penyedia pihak ketiga dan rata-rata membuat 49,6 koneksi keluar ke sumber daya pihak ketiga demi membantu meningkatkan efisiensi dan kinerja situs web—misalnya, memanfaatkan Google Analytics atau Iklan. Namun, seiring adanya pergeseran sebagian besar pengembangan web yang memungkinkan jenis kode dan aktivitas pihak ketiga ini dimuat di browser pengguna, organisasi makin rentan terkena risiko terkait masalah rantai pasokan, tanggung jawab, dan kepatuhan.

Baca Juga: Dukung Upaya Perlindungan Digital, Hypernet Technologies Tingkatkan Fokus Keamanan Siber

Laporan ini didasarkan pada pola lalu lintas keseluruhan (diamati mulai 1 April 2023-31 Maret 2024) di semua jaringan global Cloudflare. Data dan intelijen ancaman dari jaringan Cloudflare ini telah disempurnakan menggunakan sumber pihak ketiga, sebagaimana dikutip dalam laporan ini. Cloudflare memitigasi 6,8% dari semua lalu lintas aplikasi web dan API selama periode pengumpulan data.

Lalu lintas yang dimitigasi didefinisikan sebagai setiap lalu lintas yang diblokir atau ditolak oleh Cloudflare. Jenis ancaman spesifik serta teknik mitigasi yang relevan tergantung pada berbagai faktor, seperti potensi celah keamanan aplikasi, sifat bisnis korban, dan tujuan penyerang.